- AWS Outposts : Run các service của AWS trên chính hardware của mình.

- Wavelength: run phân phối các service AWS qua mạng 5G tới end user.

Tất cả các service này đều kết nối với AWS region đang sử dụng.

VPC CIDR Blocks

- Size : từ /16 đến /28, không thể tăng hoặc giảm size

- Không chồng với các block khác trong VPC

- 4 IP đầu và cuối không thể sử dụng

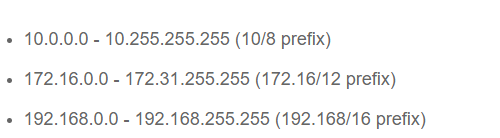

- Recommend sử dụng RFC 1918 range

Tenancy: Khi chọn dedicated, run EC2 sẽ tốn thêm tiền do sẽ deploy trên dedicated hardware.

Route Table

- 1 subnet ở 1 thời điểm chỉ được dùng 1 route table.

- prefix dài nhất luôn được ưu tiên, vd /16 sẽ được ưu tiên hơn /0

- Trường hợp sử dụng VPC Peering nhiều VPC mà cùng CIDR, có thể chọn cách chỉ định 1 IP ở target VPC để có prefix cao hơn, để ưu tiên route traffic tới IP đó, còn lại thì route traffic tới VPC khác

- Cũng có thể dùng 1 subnet riêng biệt để connect tới 1 VPC, gán route table cho subnet đó, tương tự tạo 1 subnet khác để connect với VPC khác.

- Static routes are preferred over propagated routes

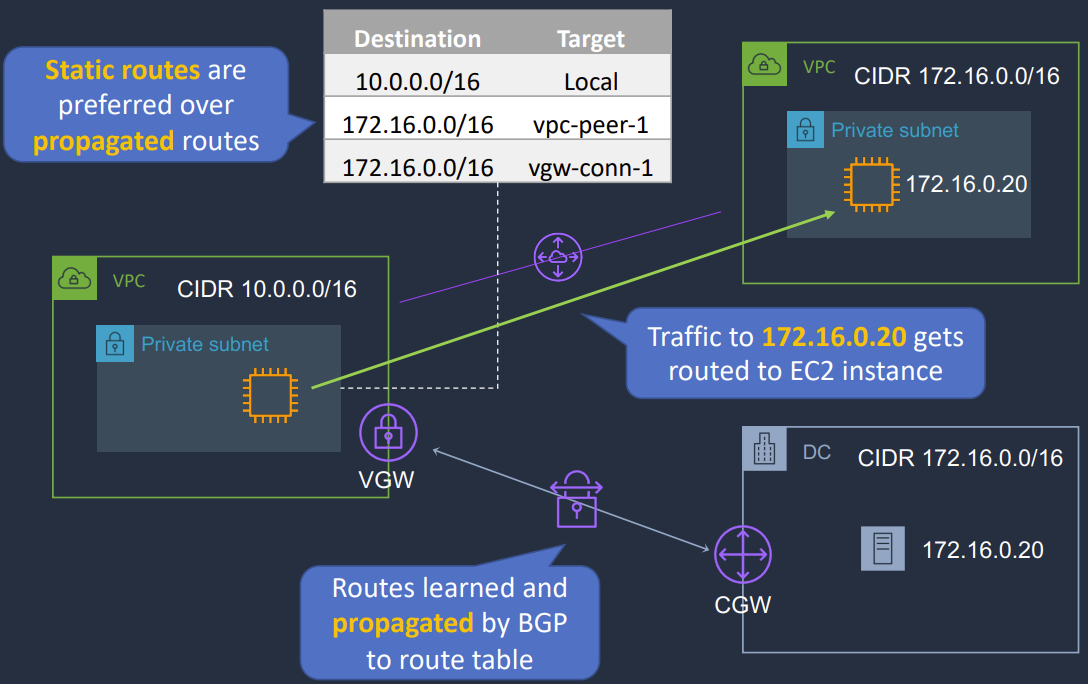

Gateway Route Table

Security Group

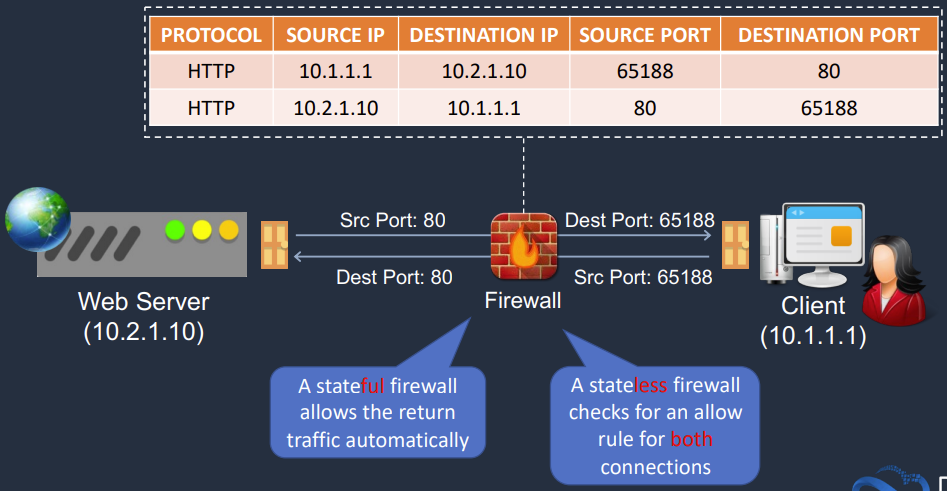

Là stateful firewall (tự động allow traffic theo chiều return), filter trafifc vào/ra theo Instance. Không có rule Deny vì mặc định là Deny all.

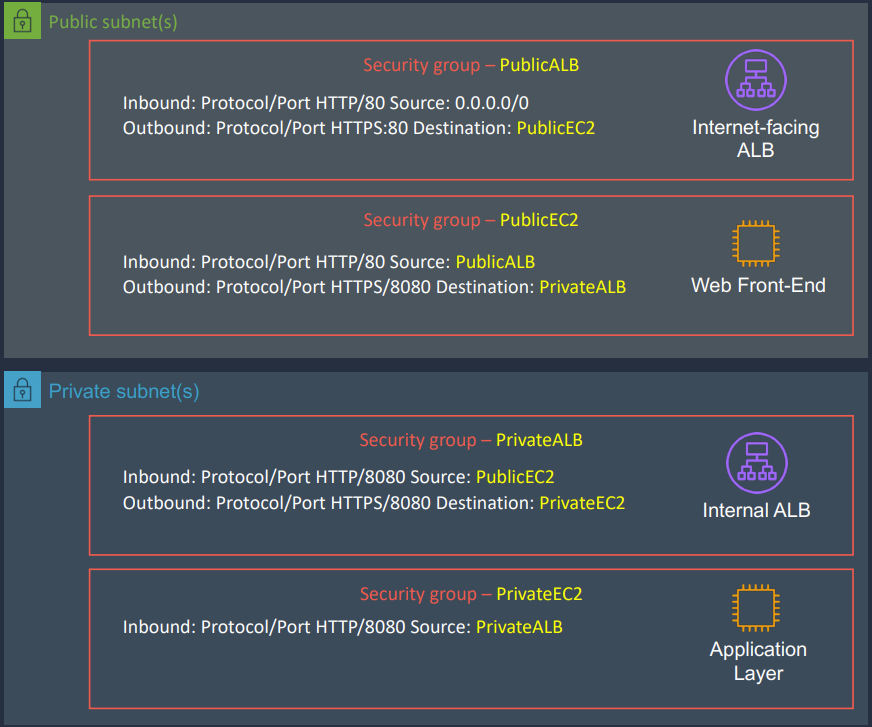

Khi muốn foward request tới 1 list instance mà có cùng securitty group, có thể chỉ định Inbound/Outbound là security group id của instance source/target, ví dụ như hình dưới.

Network ACL

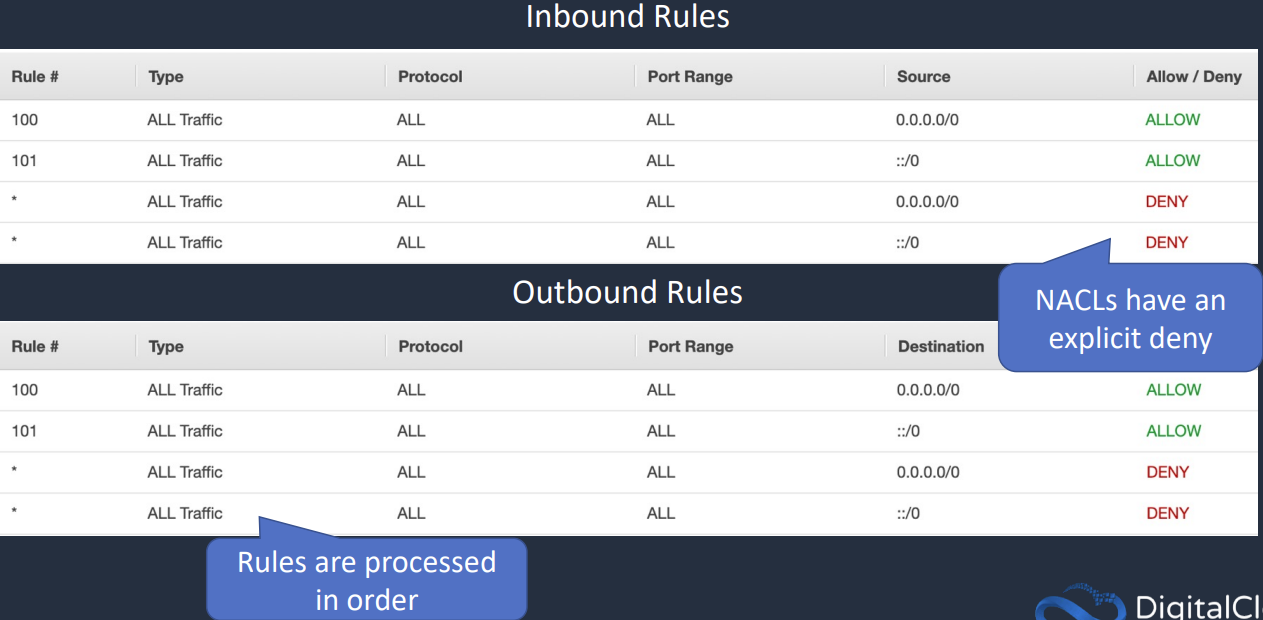

Là stateless firewall (check connection theo cả 2 chiều in/out), bất kể traffic nào đi vào/ra subnet đều thông qua Network ACL. So với Security Group thì có thêm rule Deny. Thứ tự rule sẽ quyết định traffic có được Allow hay không, một khi tìm thấy Rule Allow/Deny thì mọi rule Deny/Allow còn lại sẽ bị bỏ qua.

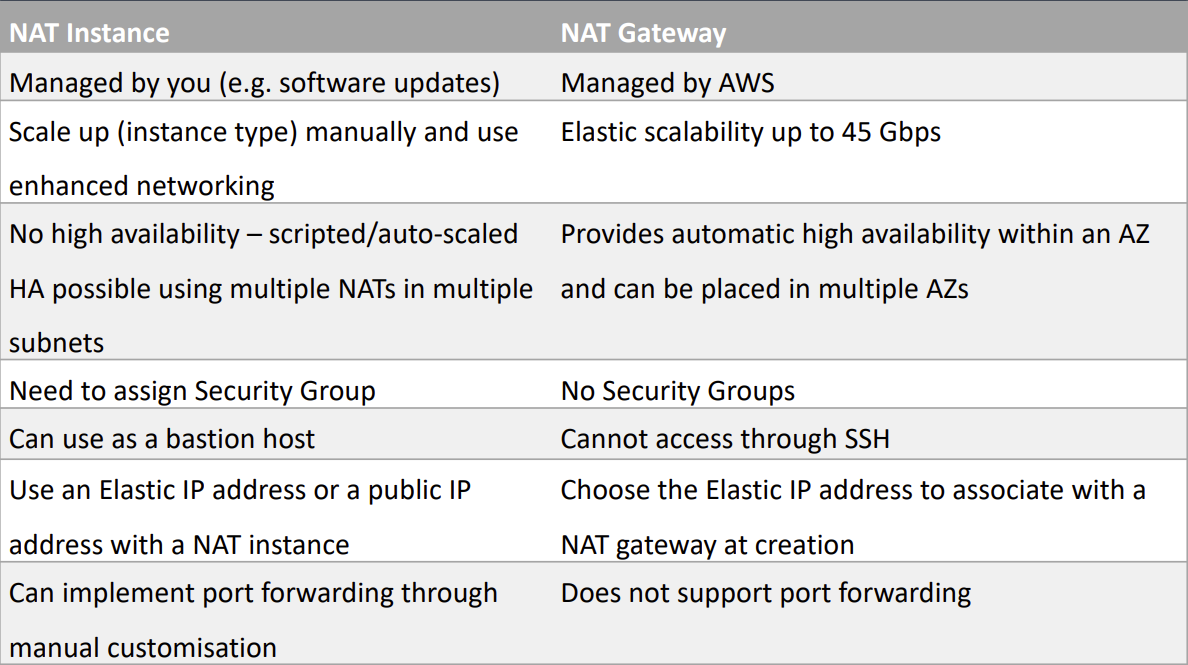

NAT Gateways and NAT Instances

- NAT Gateways được deploy trong PUBLIC SUBNET

- Tạo trong 1 AZ, nếu muốn HA cần tạo nhiều NAT Gateway

- 5Gbps mặc định, auto scale lên 100Gbps

- Không có Security group

- NAT instance là một EC2 được deploy bằng image “amzn-ami-vpc-nat”, và phải disable source/destination check để sử dụng NAT forwarding

IPv6

AWS tự assign CIDR IPv6 cho VPC (/56), nên chỉ có thể chị định sub CIDR cho subnet từ CIDR từ AWS cấp cho VPC (từ 00 tới FF).

Egress-only Internet Gateway

Tương tự như NAT Gateway nhưng cho IPv6

Các setting khác

- DNS hostname: thêm hostname cho public EC2 trong VPC

- DNS resolution: Sử dụng AWS nameserver cho DNS resolution trong VPC

- DHCP option set: Tuỳ chọn domain name, domain name server, NTP server, NetBIOS name server, NetBIOS node type trong VPC

VPC Flow Log

Thu thập các thông tin về traffic IP, bao gồm:

- VPC Flow Log

- Subnet Flow Log

- ENI Flow Log

Nhờ đó, có thể tìm nguyên nhân giải quyết các vấn đề như

- Subnet -> internet

- Subnet -> subnet

- Internet -> subnet

Các thông tin về network của managed service của AWS như ALB, Elasticache, RDS… cũng được ghi lại

Log có thể tới S3, cloudwatch log. Kinesis Data FireHose

VPC Peering

Sử dụng để kết nối các VPC với nhau, các instance trong các VPC này có thể thông nhau bằng private IP. VPC Peering không hỗ trợ bắc cầu, khi có nhiều hơn 2 VPC, chúng ta phải kết nối chéo tất cả với nhau.

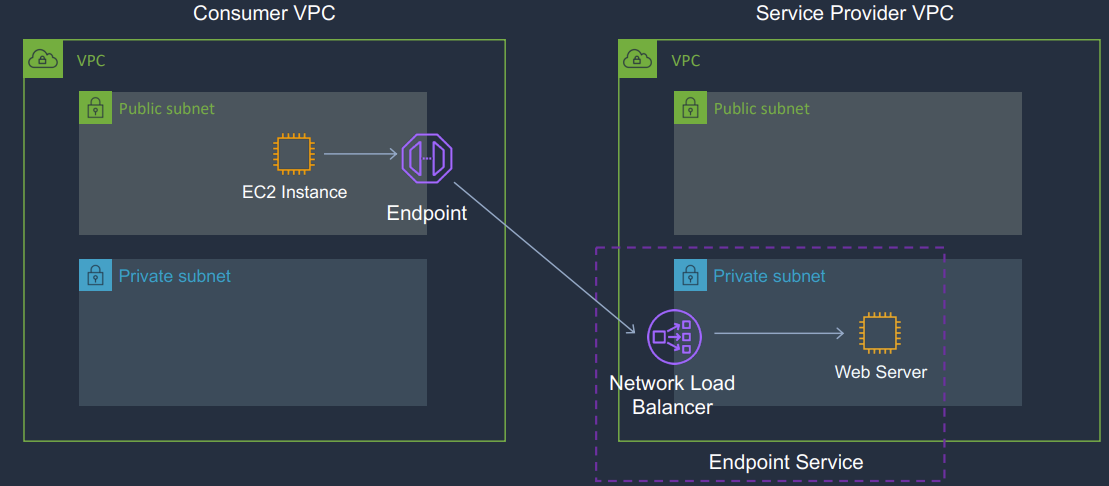

VPC Endpoint

- Interface Endpoint: sử dụng Private IP kết nối tới nhiều service của AWS, và cả AWS PrivateLink

- Gateway Endpoint: Sử dụng để connect đến S3 hoặc dynamodb, có thể apply IAM Policy cho endpoint, hoặc bucket policy to S3