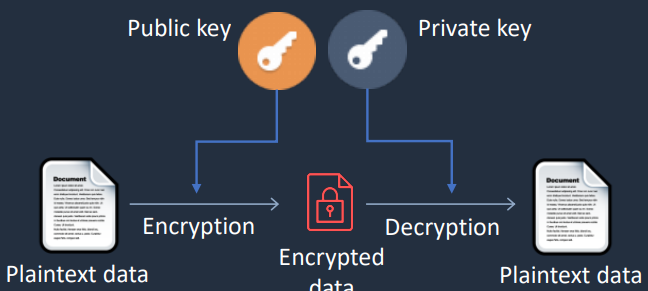

- Encryption In Transit: Mã hoá trong khi truyền tải đến target, điểm cuối giải mã

- Encryption An Rest: Mã hoá, giải mã ở điểm cuối

Asymmetric encryption: cần có public/private key để encrypt/decrypt (VD như SSL và SSH)

AWS Certificate Manager (ACM)

- Tạo, Lưu và Renew SSL/TLS X.509 certificate

- Single domain, wildcard domain, multiple domain

- Tích hợp với các service

- ELB

- CloudFront

- Elastic Beanstalk

- Nitro enclaves

- CloudFormation

- Public certificate được sign bởi AWS public CA

- Có thể tạo Private CA, Private Certificate

- Có thể import Certificate

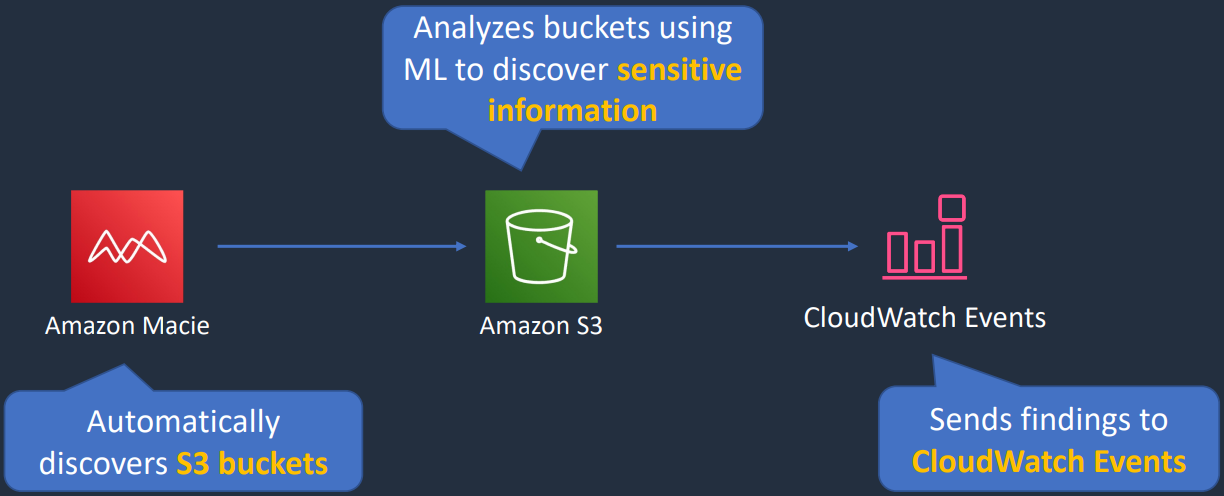

Amazon Macie

- Fully managed data security & data privacy service

- Sử dụng ML và pattern matching để monitor, protect sensitive data trên S3

- Định danh các thông tin như personally identifiable information (PII), protected health information (PHI), regulatory document (văn bản quy định), API Key, Access/Secret Key

- Phát hiện thay đổi policy và access control lists

- Giám sát hoạt động bảo mật cho S3 liên tục.

- Generate security findings that you can view using the Macie console,

AWS Security Hub, or Amazon EventBridge - Manage multiple AWS accounts using AWS Organizations

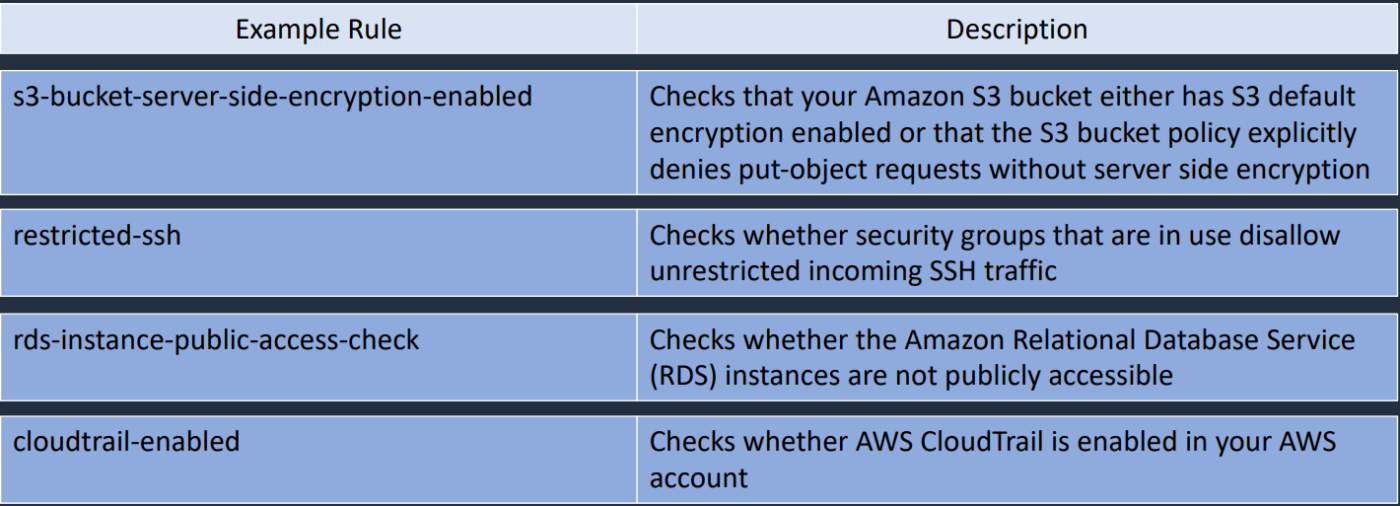

AWS Config

- Khai báo trạng thái mong muốn của các Service (EC2, ALB, RDS…). Khi có thay đổi status khác với giá trị mong muốn, sẽ có SNS, S3…

- Là service sử dụng theo region, nhưng có thể tập trung quản lý ở 1 nơi duy nhất cho nhiều Region/Account

- Có thể lưu config data trong S3 để sử dụng với Athena

- Theo dõi liên tục các thay đổi và có thể xem lại lịch sử

- AWS có sẵn hơn 75 Rules

- Có thể tạo custom rule (Define trong Lambda), rule có thể chứa parameter

- Không ngăn chặn các thay đổi, chỉ có cảnh báo khi có thay đổi

Remidiation

Có thể config action khi service có status ngoài mong muốn (Auto/Manual), SSM Automation Document hoặc tạo Document invoke Lambda

Remidiation Retries: Số lần thử config lại tối đa

Configurations Recorder

- Phải được tạo trước khi AWS Config theo dõi resource (được tạo tự động khi sử dụng CLI hoặc Console)

- Có thể sử dụng StackSet để deploy AWS Config tới region/account khác nhau

- Có thể sử dụng SCP Policy để ngăn chặn việc disable Configuration Recorder

- Configuration Item: các thay đổi tại 1 thời điểm của 1 resource, được tạo khi AWS Config phát hiện thay đổi của resource

- Custom Configuration Recorder: chỉ ghi lại các thay đổi của 1 số loại resource nhất định

Aggregator

- Được tạo ở account chính

- Thu thập các thông tin về Rule/Resource… ở nhiều Account/Region

- Cần tạo Authorization nếu các Account không thuộc Organization

- Rule phải được tạo trong mỗi Account, có thể sử dụng StackSet để deploy rule tới nhiều Account

Conformance Packs

- Tập hợp Rule và Remediation

- Được tạo bằng YAML format giống CloudFormation

- Deploy tới các Account/Region hoặc trong Organization

- Có các sample Pack hoặc tự tạo

- Có thể chỉ định Administrator (quyền Deploy tới Organization, có thể là member account)

Organizational Rules

Một Rule được quản lý trong tất cả Account thuộc Organization

Notification

Sử dụng kèm EventBridge để gửi noti tới SNS/Lambda/SQS, hoặc có thể config thẳng SNS từ AWS Config

Amazon Inspector

- Chạy các đánh giá để kiểm tra các rủi ro bảo mật và lỗ hổng dựa theo database vulnerabilities

- Mỗi khi database update sẽ run lại toàn bộ

- Có thể được cấu hình để chạy theo lịch

- Tích hợp cùng AWS Security Hub, EventBridge

- Inspector Agent phải được cài đặt trên EC2 để đánh giá máy chủ (host assessments)

- Đánh giá mạng (Network assessments) không yêu cầu agent trong một số trường hợp

Network Assessments

- Assessments: Check port đang mở tới ngoài VPC

- Nếu Inspector Agent được cài trên EC2 instances, assessment cũng tìm các process truy cập tới port đó

- Giá dựa trên số instance Assessments

Host Assessments

- Check Vulnerable software (CVE), host hardening (CIS benchmarks), and security best practices

- Phải cài đặt Agent (tự động cài trong SSM Run Command)

- Giá dựa trên số instance Assessments

EC2 Security Assessment

- Phải cài đặt SSM Agent+ Outbound Port 443

- Phân tích khả năng truy cập mạng ngoài ý muốn

- Phân tích hệ điều hành đang chạy dựa trên các lỗ hổng đã biết

ECR Security

- Phân tích mỗi image được push

Lambda Function

- Phát hiện vulnerabilities trong function code và package dependency

- Phân tích khi function được deploy

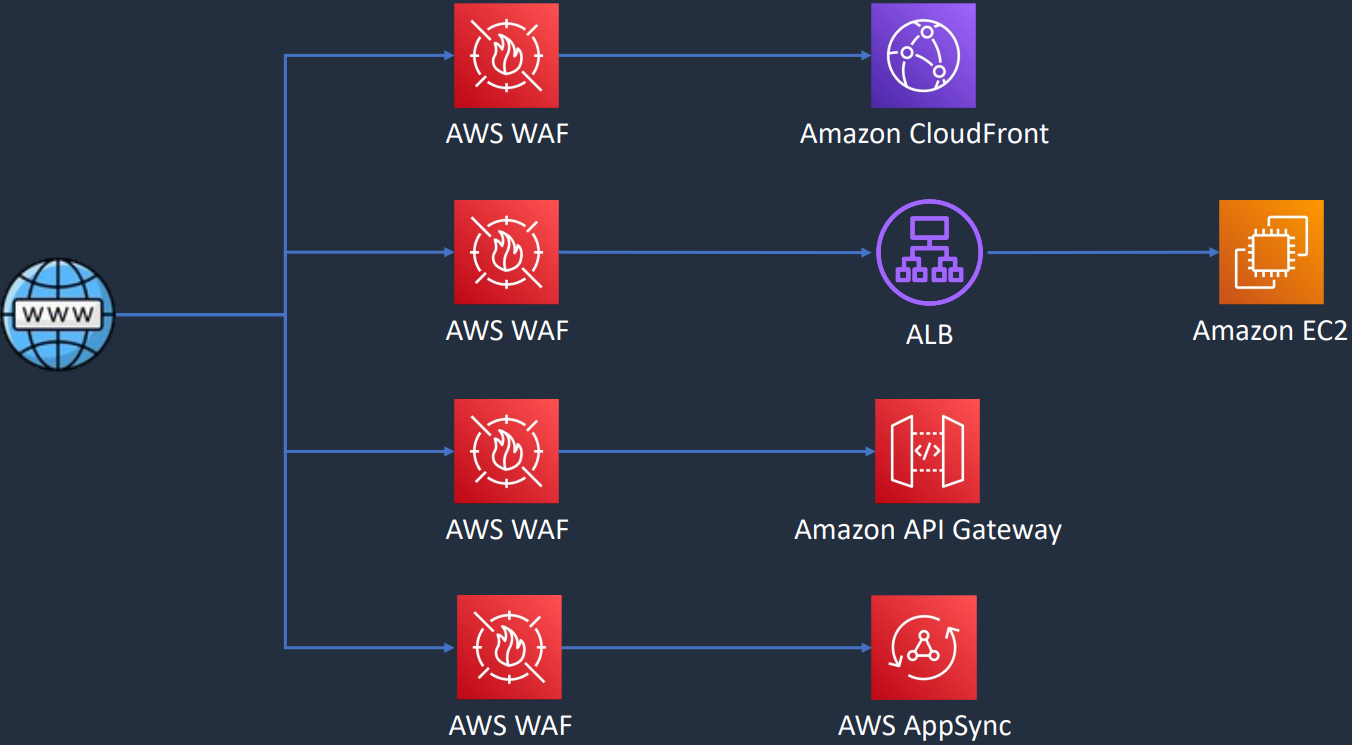

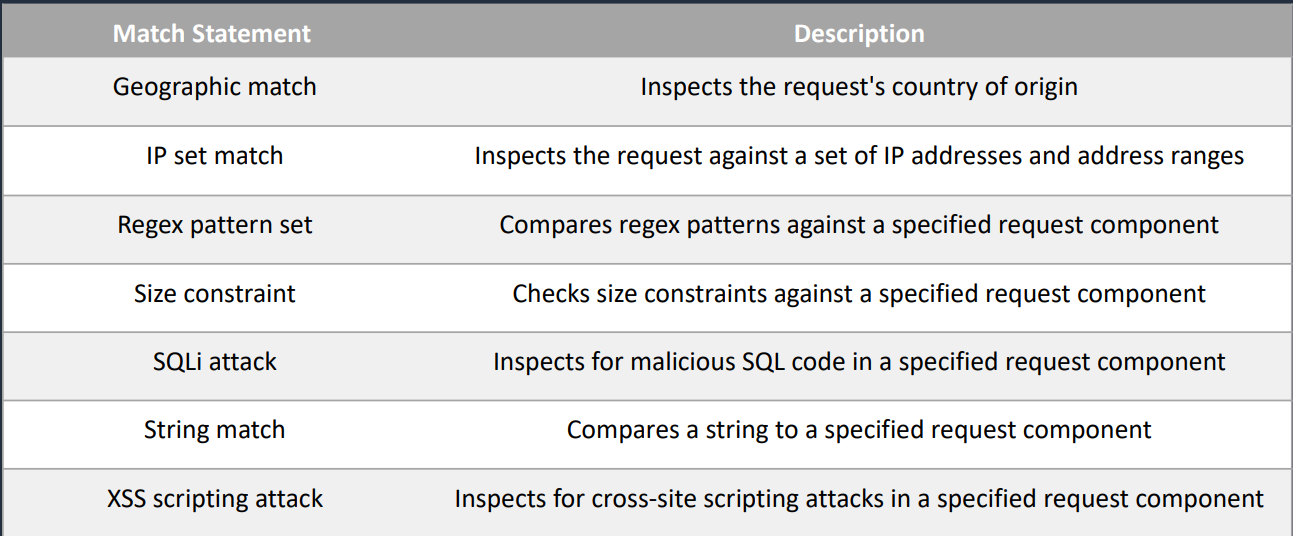

AWS Web Application Firewall (WAF)

- Tạo rule để filter web traffic dựa theo điều kiện như IP, header, body, custom URI…

- Thường dùng để block common web exploit như SQL injection và Cross Site Scripting

- Log có thể gửi tới CloudWatch Log (max 5MB/s) hoặc S3 (5 phút 1 lần), Kinesis FireHose (limit dựa theo Kinesis Firehose)

- Web ACLs – Sử dụng web access control list (ACL) để bảo vệ 1 list AWS resources

- Rules – Chứa tiêu chí để kiểm tra và hành động khi 1 request match với tiêu chí đó

- Rule groups

- IP set

- Rule builder

- Rule group

- IP Set

- Regex pattern set: Tập hợp một collection các regex pattern sử dụng với rule

- Rule Action

- Count (Count request, không block hoặc allow, thực hiện các rule tiếp theo) (Nếu tạo rule rate limit thì tối thiểu là 100 request/5 phút)

- Allow

- Block (Code 403)

- Captcha

- Match: So sánh request với điều kiện được cung cấp

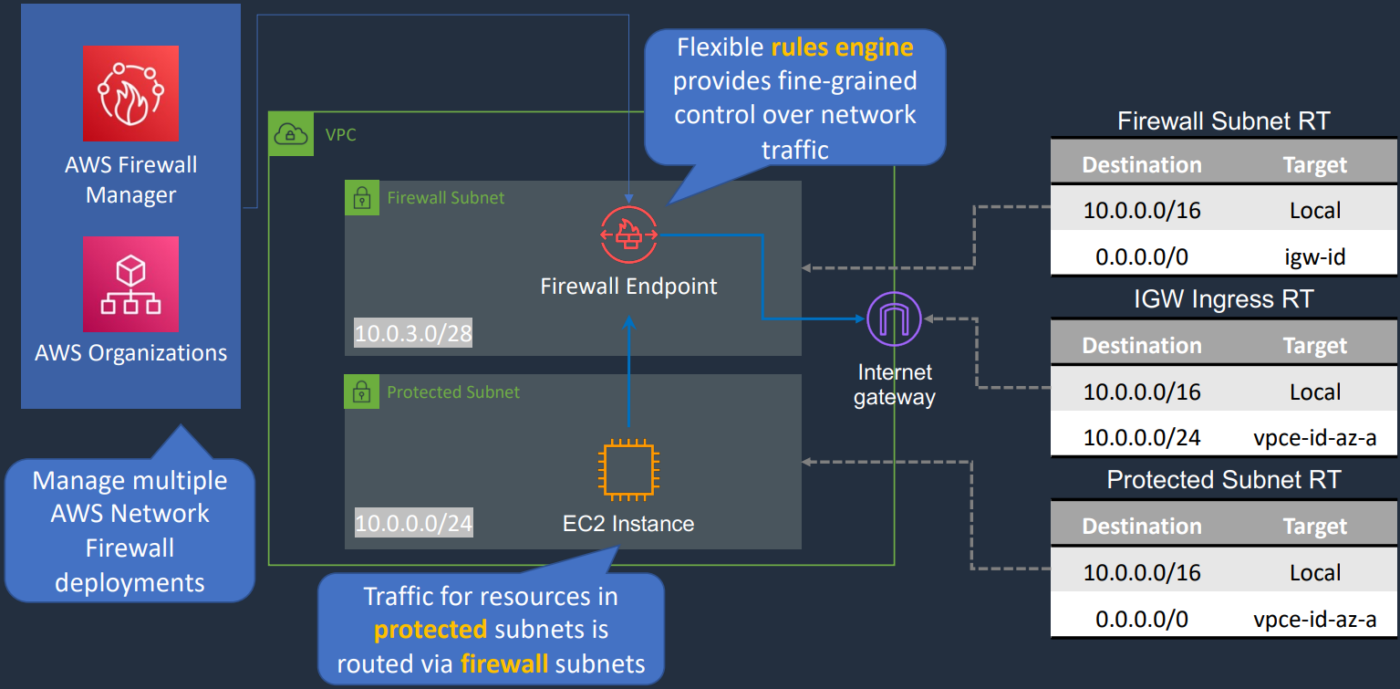

AWS Firewall Manager

Quản lý rule của các Account trong Organization.

Security Policy: common 1 set các security của các service:

- WAF Rule (Dùng cho ALB, API Gateway, Cloudfront…) (Có thể tự phát hiện và apply resource không thoả mãn)

- Shield Advance (ELB, EIP, CloudFront) (Có thể tự phát hiện và apply resource không thoả mãn)

- Security Group (EC2, ALB, ENI trong VPC)

- Common Security Groups: bắt buộc apply SG vào tất cả EC2 trong Organization

- Auditing of Security Group Policy: Check và quản lý SG trong Organization

- Usage Audit Security Group Policy: Xem và xoá SG không sử dụng

- AWS Network Firewall (VPC)

- Distributed: Tạo và quản lý firewall endpoint trong mỗi VPC

- Centralized: Tạo và quản lý firewall endpoint trong một VPC trung tâm

- Import Existing Firewalls: Import firewall có sẵn sử dụng Resource Set

- Route53 Resolver DNS Firewall

Khi đã có Rule, một khi resource mới được khởi tạo, Firewall Manager sẽ tự động apply các rule đã tạo cho resource, cho tất cả các Account trong Organization, kể cả Account tạo sau này

AWS Shield

Dùng để chống lại các cuộc tấn công DDos.

- Standard: không phí, được tích hợp với CloudFront

- Advance: 3k$ 1 tháng, commit 1 năm, nhiều option hơn, có support từ AWS khi có sự cố.

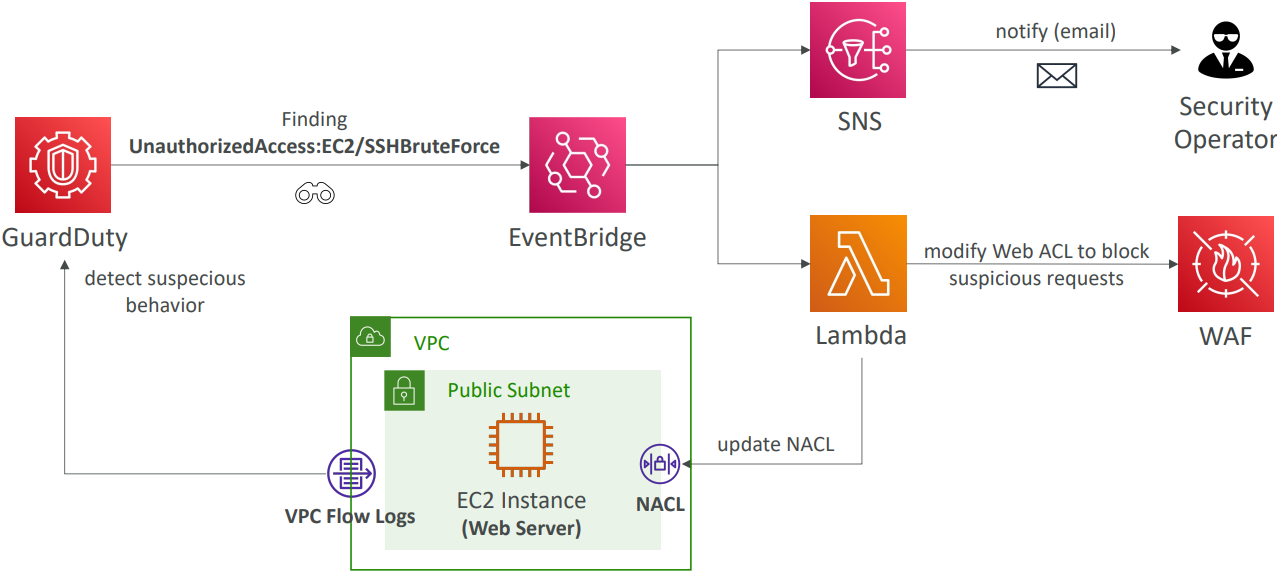

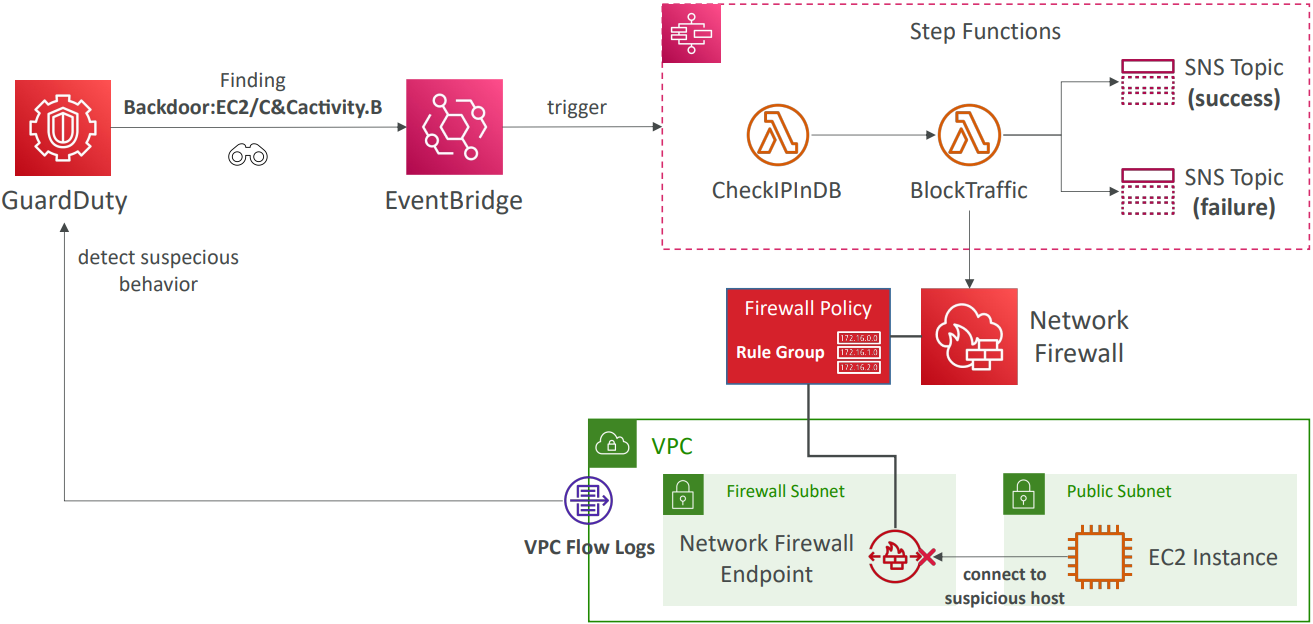

AWS GuardDuty

1 click enable, sử dụng ML để phát hiện các mối nguy hiểm bằng cách phân tích các service sau:

- AWS CloudTrail Management Events

- AWS CloudTrail S3 Data Events

- Amazon VPC Flow Logs

- DNS Logs

- Optional: EKS Audit Logs, RDS & Aurora, EBS, Lambda, S3 Data Event…

- Có thể tích hợp cùng EventBridge để gửi noti khi có vấn đề

- Có thể ngăn chặn tấn công CryptoCurrency

- Có thể generate sample Finding để test application

Multi-Account

GuardDuty có thể sử dụng cùng Organization hoặc invite Account khác, Account Admin có thể add/remove Member account, quản lý GuardDuty trong Member Account. Khi sử dụng trong Organization, có thể chỉ định Member Acocunt làm Admin

Finding

Khi tìm, sử dụng severity từ 0.1 đến 8+ để đánh giá dựa trên log. Cũng có naming convention

- ThreatPurpose: Nguyên nhân chính (Backdoor, CryptoCurrency…)

- ResourceTypeAffected: Resource nào bị ảnh hưởng (EC2, S3…)

- ThreatFamilyName: Potential malicious activity (NetworkPortUnusual…)

- DetectionMechanism: Method mà GuardDuty phát hiện (Tcp, Udp…)

- Artifact: Resource đã sử dụng (DNS…)

IP List

- Trusted IP List

- Threat IP List (Có thể generate từ bên thứ 3)

- Khi ở mode Multi Account, chỉ có account Admin mới quản lý đươc những list này

CloudFormation Integration

Trường hợp GuardDuty đã được enable mà CloudFormation có resource, Stack đó sẽ fail, khi đó có thể sử dụng Custom Resource với Lambda để enable GuardDuty nếu chưa

Network Firewall and DNS Firewall

AWS Network Firewall

- Hoạt động như VPC Endpoint, các traffic phải đi qua Endpoint này trước khi tới đích (cả in/out)

- Sử dụng VPC Endpoint và Gateway Load Balancer

- Có thể sử dụng AWS Firewall Manager kèm AWS Organization để quản lý các rule giữa các VPC/Account

- Stateful & Stateless Firewall

- Hệ thống ngăn chặn xâm nhập (Intrusion Prevention System, IPS)

- Web filtering

- Không deploy resource trong firewall subnet, nên có mỗi firewall subnet cho mỗi AZ nếu muốn High Availablity

Route 53 Resolver DNS Firewall

- Filter và điều chỉnh outbound DNS traffic cho VPC (In/Out, cả private/public connection)

- Requests route through Route 53 Resolver for DNS

- Helps prevent DNS exfiltration of data

- Monitor và control những domain mà application có thể query

- Sử dụng cùng AWS Firewall Manager, AWS Organizations

AWS Audit Manager

AWS Audit Manager chủ yếu tập trung vào đánh giá tuân thủ của hệ thống AWS với các tiêu chuẩn bảo mật như HIPAA, PCI DSS, SOC 2, ISO 27001, vv..cung cấp các báo cáo tự động và tài liệu kiểm tra để theo dõi và báo cáo về tuân thủ và các rủi ro an ninh.

Amazon Detective

Sử dụng ML, hỗ trợ tìm ra nguyên nhân gốc rễ vấn đề của issue bảo mật, hoạt động đáng ngờ bằng cách thu thập thông tin từ VPC Flow Log, CloudTrail, GuardDuty, cũng hỗ trợ tạo view tổng quan

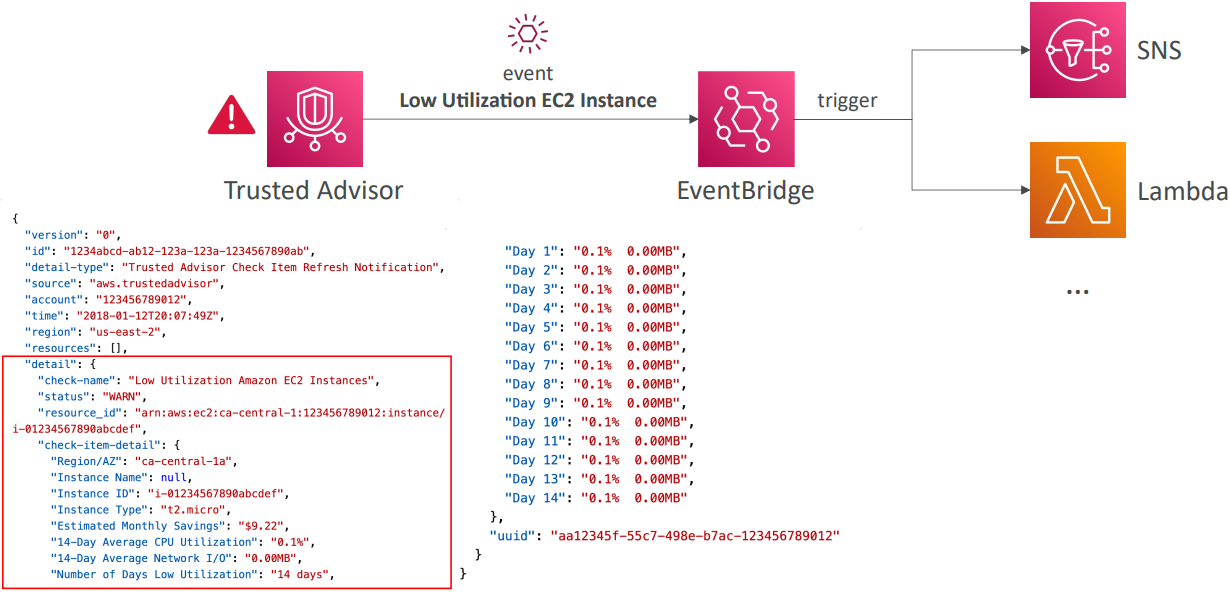

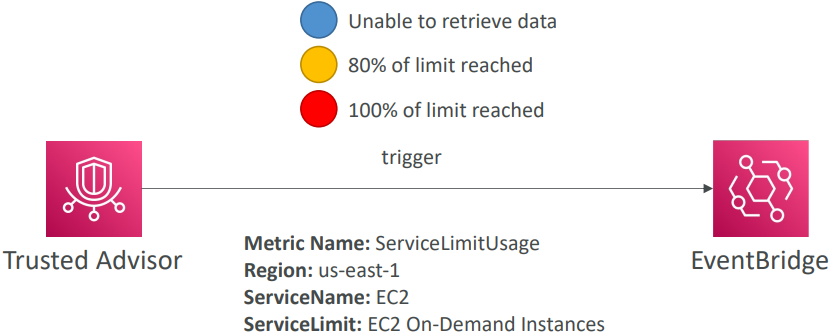

AWS Trusted Advisor

- Chỉ cần enable, không cần làm gì thêm

- Phân tích account và cung cấp các recommend theo các danh mục

- Có thể enable noti hàng tuần

- Core check cho Basic và Developer Support Plan

- S3 Bucket Permission

- Security Group: public port

- IAM (Tối thiểu 1 IAM User)

- MFA Root Account

- EBS Public snapshot

- RDS Public snapshot

- Service Limits

- Full trusted Advisor: Dành cho gói support plan Bussiness và EnterPrise, cung cấp thêm Alarm khi đạt tới ngưỡng giới hạn và cung cấp AWS Support API

- Cost Optimization

- EC2 sử dụng ít, ELB không sử dụng, EBS không dùng hết…

- Reserved instance và Saving plan

- Performance

- EC2 sử dụng cao, CloudFront CDN optimization

- EC2 to EBS throughput, Alias record

- Security

- MFA Root Account, IAM Key rotation, exposed Access Key

- Fault Tolerance

- EBS snapshots age, Availability Zone Balance

- ASG, RDS Multi AZ, ELB config

- Service Limits